Federasyon

SecTrail MFA, SAML 2.0 tabanlı Single Sign-On (SSO) ve federasyon desteği ile kurumsal uygulamalarınıza merkezi kimlik doğrulama sağlar.

Federasyon Yönetimi

SecTrail MFA federasyon yönetimi üç ana bileşenden oluşur:

Kimlik Sağlayıcı Yapılandırması: SecTrail MFA'yı SAML IdP olarak yapılandırma

Servis Sağlayıcı Yönetimi: Üçüncü parti uygulamaları entegre etme

SSO Oturumları: Aktif oturum yönetimi ve izleme

Kimlik Sağlayıcı Yapılandırması

Bu sayfa SAML 2.0 Kimlik Sağlayıcı ayarlarınızı yapılandırmanıza olanak tanır. IdP, kullanıcıların kimliğini doğrular ve Servis Sağlayıcılara (SP'ler) kimlik onayları sağlar.

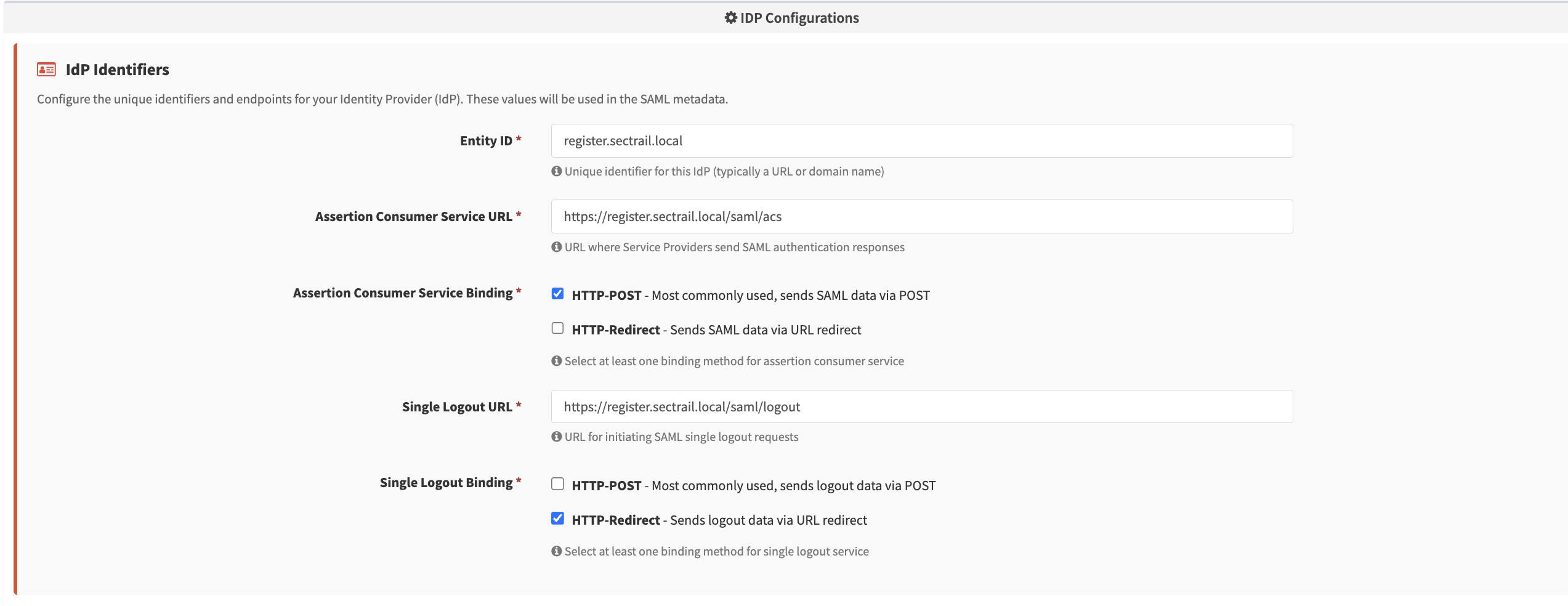

Temel Yapılandırma Öğeleri

Entity ID:

- IdP'niz için benzersiz tanımlayıcı

- Tipik olarak bir URL veya alan adı

- Örnek:

https://mfa.company.com/saml/metadata - Her IdP için benzersiz olmalıdır

ACS URL:

- SP'lerin kimlik doğrulama yanıtlarını gönderdiği uç nokta

- Format:

https://your-domain.com/saml/acs - SAML assertion'ların gönderildiği yer

SLO URL:

- Tek oturum kapatma işlevi için uç nokta

- Format:

https://your-domain.com/saml/slo - Global çıkış desteği

Bağlama Yöntemleri

- SAML mesajları için taşıma mekanizmaları

- HTTP-POST: Form POST ile SAML mesajı gönderimi

- HTTP-Redirect: URL redirect ile SAML mesajı gönderimi

- Her ikisi de desteklenir

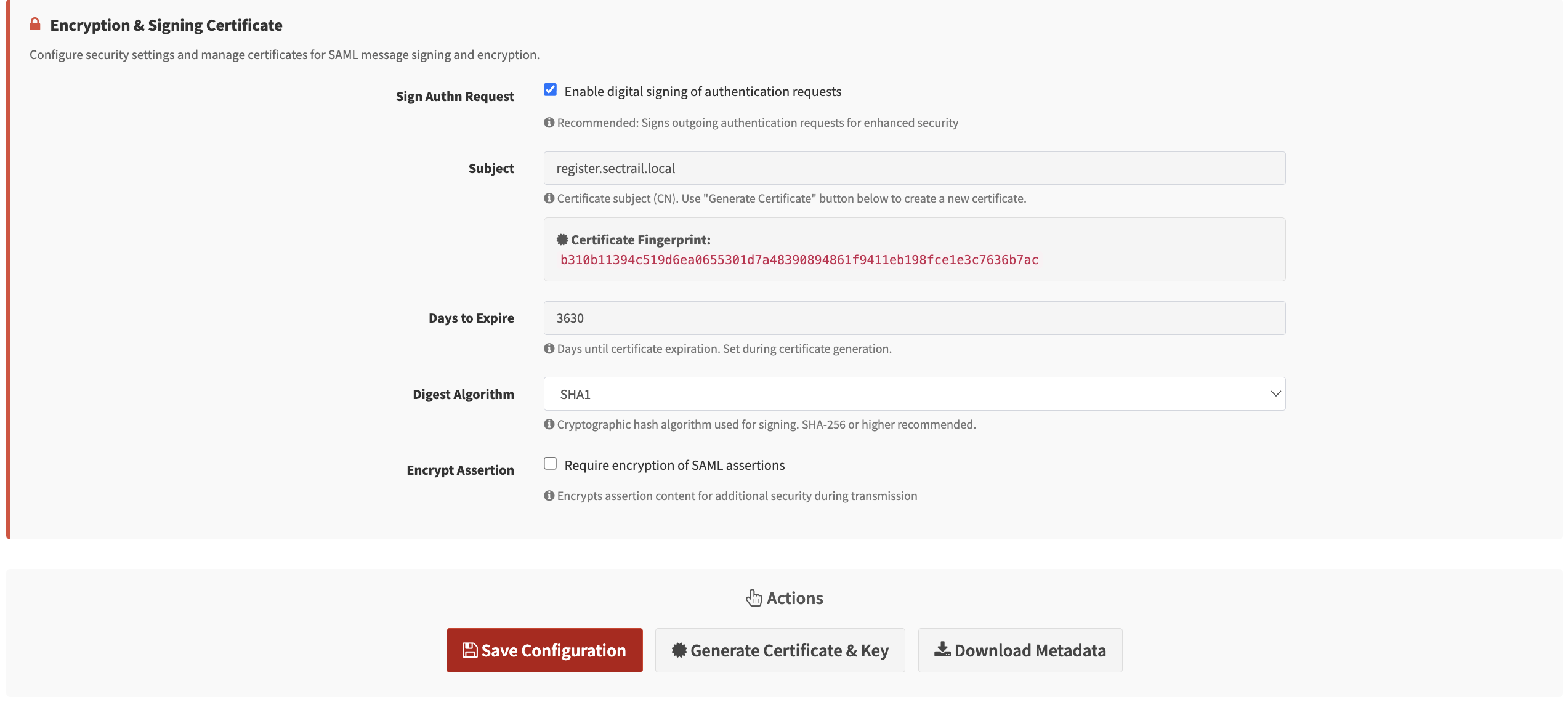

Sertifikalar:

- SAML mesajlarını imzalamak ve şifrelemek için kullanılır

- X.509 formatında SSL sertifikası

- Public/Private key pair

Güvenlik Ayarları

AuthN İsteğini İmzala:

- Giden kimlik doğrulama isteklerini dijital olarak imzala

- Güvenlik için önerilir

- SP, IdP'nin kimliğini doğrulayabilir

Özet Algoritması:

- İmzalama için hash algoritması

- SHA-256+ önerilir (güvenli)

- SHA-1 eski ve güvensiz (kullanmayın)

- SHA-512 maksimum güvenlik için

Onayları Şifrele:

- SAML onay içeriğini şifrele

- Hassas bilgiler için önerilir

- SP'nin public key'i ile şifrelenir

Yapılandırma Adımları

IdP Yapılandırma - Entity ID, ACS/SLO URL, bağlama yöntemleri

Sertifika Ayarları - İmzalama ve şifreleme sertifikası yapılandırması

Sertifika Oluştur

- "Sertifika Oluştur" butonuna tıklayın

- İmzalama ve şifreleme için SSL sertifikası oluşturulur

- Yeterli geçerlilik süresi seçin (örn. 10 yıl)

- Sertifika ve özel anahtarı güvenli yedekleyin

Tanımlayıcıları Yapılandır

- Entity ID'yi ayarlayın

- ACS URL'i tanımlayın

- SLO URL'i yapılandırın

- Tüm URL'ler için HTTPS kullanın

Bağlamaları Seç

- ACS için HTTP-POST ve/veya HTTP-Redirect seçin

- SLO için HTTP-POST ve/veya HTTP-Redirect seçin

- SP'nin desteklediği binding'leri kullanın

Güvenlik Seçeneklerini Ayarla

- AuthN request imzalamayı etkinleştirin

- Özet algoritması için SHA-256 veya SHA-512 seçin

- Gerektiğinde onay şifrelemeyi etkinleştirin

Yapılandırmayı Kaydet

- "Yapılandırmayı Kaydet" butonuna tıklayın

- Değişiklikler uygulanır

Metadata İndir

- "Metadata İndir" butonuna tıklayın

- IdP metadata XML dosyasını indirin

- Bu dosyayı Servis Sağlayıcılarla paylaşın

IdP Metadata

IdP metadata, tüm IdP yapılandırma bilgilerini içeren XML dosyasıdır.

Metadata İçeriği:

- Entity ID

- SSO ve SLO endpoint URL'leri

- Desteklenen binding'ler

- X.509 public sertifika

- Desteklenen Name ID formatları

- İmza ve şifreleme ayarları

Metadata Kullanımı:

- SP yöneticilerine gönderin

- SP'ler bu metadata'yı import ederek IdP bağlantısı kurar

- Sertifika değişikliklerinde yeni metadata gönderin

En İyi Uygulamalar

✅ HTTPS Kullanın: Tüm URL'ler (Entity ID, ACS, SLO) için HTTPS kullanın

✅ AuthN Request İmzalama: Gelişmiş güvenlik için kimlik doğrulama isteği imzalamayı etkinleştirin

✅ Güçlü Algoritma: Özet algoritması için SHA-256 veya SHA-512 kullanın (SHA-1 kullanmayın)

✅ Uzun Geçerlilik: Yeterli geçerlilik süresi olan sertifikalar oluşturun (örn. 10 yıl)

✅ Güvenli Yedekleme: Sertifikalarınızı ve özel anahtarlarınızı güvenli bir şekilde yedekleyin

✅ Metadata Paylaşımı: Düzgün entegrasyon için IdP metadata'sını Servis Sağlayıcılarla paylaşın

Yeni bir sertifika oluşturduktan sonra, mevcut tüm Servis Sağlayıcı yapılandırmaları kaldırılacaktır. Yeni sertifika ile SP bağlantılarını yeniden yapılandırmanız gerekecektir.

Sertifika değiştirmeden önce:

- Tüm SP'lere bildirim yapın

- Bakım penceresi planlayın

- SP'lerin yeni metadata'yı import etmesini sağlayın

- Eski sertifika ile yeni sertifika geçiş planı yapın

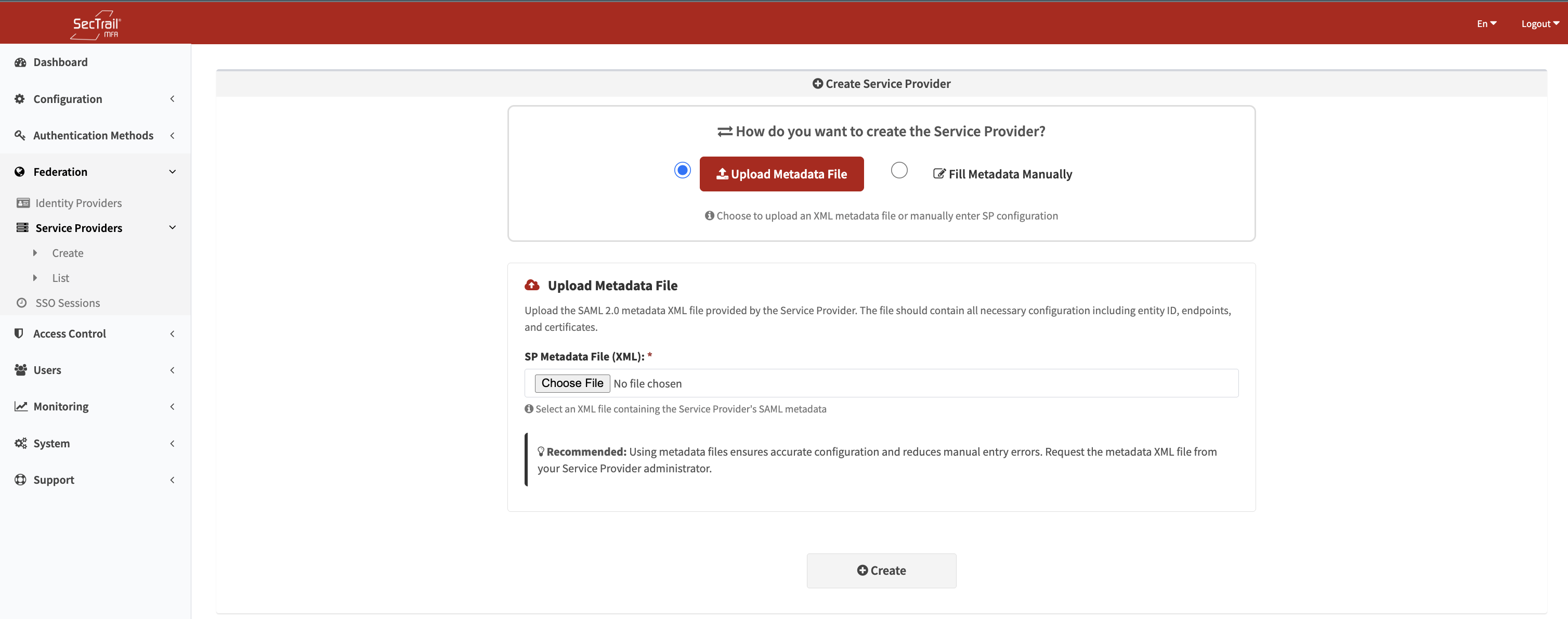

Service Sağlayıcı Yönetimi

SAML tabanlı tek oturum açmayı etkinleştirmek için yeni bir Servis Sağlayıcı (SP) ekleyin. Bir metadata XML dosyası yükleyebilir veya SP ayarlarını manuel olarak yapılandırabilirsiniz.

Yapılandırma Yöntemleri

Metadata Yükle (Önerilen):

- Tüm SP yapılandırmasını içeren bir XML dosyası yükleyin

- Bu en kolay ve en doğru yöntemdir

- SP'nin metadata URL'ini veya XML dosyasını kullanın

- Tüm ayarlar otomatik olarak import edilir

Manuel Giriş:

- Metadata dosyası mevcut değilse kullanın

- SP yapılandırma ayrıntılarını manuel olarak girin

- Her alanı dikkatli doldurun

- Hata riski daha yüksektir

Gerekli Bilgiler

SP Manuel Giriş - Entity ID, ACS URL, sertifika ve bağlama yapılandırması

Entity ID (Zorunlu):

- SP için benzersiz tanımlayıcı

- Örnek:

https://app.company.com/saml/metadata - SP tarafından sağlanır

ACS URL (Zorunlu):

- SAML yanıtlarının gönderileceği yer

- Assertion Consumer Service endpoint

- Örnek:

https://app.company.com/saml/acs

İmzalama Sertifikası (Opsiyonel):

- Doğrulama için SP'nin genel sertifikası

- SP'den gelen mesajları doğrulamak için kullanılır

- PEM formatında (BEGIN/END satırları dahil)

Bağlamalar:

- Taşıma mekanizmaları

- HTTP-POST veya HTTP-Redirect

- SP'nin desteklediği binding'leri seçin

Name ID Format (Opsiyonel):

- Kullanıcı tanımlayıcı formatı

- email, persistent, transient, unspecified

- SP'nin beklediği format

Kurulum Adımları

Yöntemi Seç

- "Metadata Yükle" veya "Manuel Giriş" seçin

- Metadata varsa mutlaka metadata kullanın

Yapılandırma Sağla

- Metadata ile: XML dosyası yükleyin veya URL girin

- Manuel ile: Entity ID, ACS URL ve diğer alanları doldurun

Güvenliği Yapılandır

- Onay şifrelemeyi etkinleştirin (önerilir)

- İmza kontrolünü etkinleştirin

- SP sertifikasını yükleyin (imza kontrolü için gerekli)

SP Oluştur

- "Oluştur" butonuna tıklayın

- Servis Sağlayıcı eklenir

- SP listesinde görünür

IdP Metadata'sını Paylaş

- IdP metadata'nızı indirin

- SP yöneticisine gönderin

- SP, IdP metadata'sını kendi sistemine import eder

Test Et

- SP uygulamasına giriş yapmayı deneyin

- SSO akışını test edin

- Hata varsa logları kontrol edin

Güvenlik Seçenekleri

Onayı Şifrele:

- Gizlilik için SAML onaylarını şifreler

- SP'nin public key'i ile şifrelenir

- Hassas bilgiler için önerilir

- Network üzerinden geçerken güvenli

İmzaları Kontrol Et

- SP'den gelen mesajların özgünlüğünü doğrular

- SP'nin private key ile imzalanmış olması gerekir

- SP sertifikası yüklenmelidir

- Man-in-the-middle saldırılarına karşı koruma

Sertifika Formatları:

- PEM Formatı: BEGIN/END satırları dahil

- X.509: Standart SSL sertifika formatı

SP Metadata Alanları

Zorunlu Alanlar:

- SP Entity ID: Service Provider tanımlayıcısı

- ACS URL: SAML assertion'ın gönderileceği URL

İsteğe Bağlı Alanlar:

- SLO URL: Çıkış URL'i

- Certificate: SP'nin public key sertifikası (assertion encryption için)

- Binding: HTTP-POST veya HTTP-Redirect

- Name ID Format: Kullanıcı identifier formatı

- Organization Info: SP kuruluş bilgileri

- Contact Info: Teknik ve destek iletişim bilgileri

Sertifikaların geçerli olduğundan ve SP yapılandırmasıyla eşleştiğinden emin olun. Geçersiz sertifikalar kimlik doğrulama hatalarına neden olur.

Mümkün olduğunca SP metadata'sını import edin. Manuel yapılandırma yerine metadata kullanmak hata riskini azaltır ve tüm ayarların doğru olmasını garanti eder.

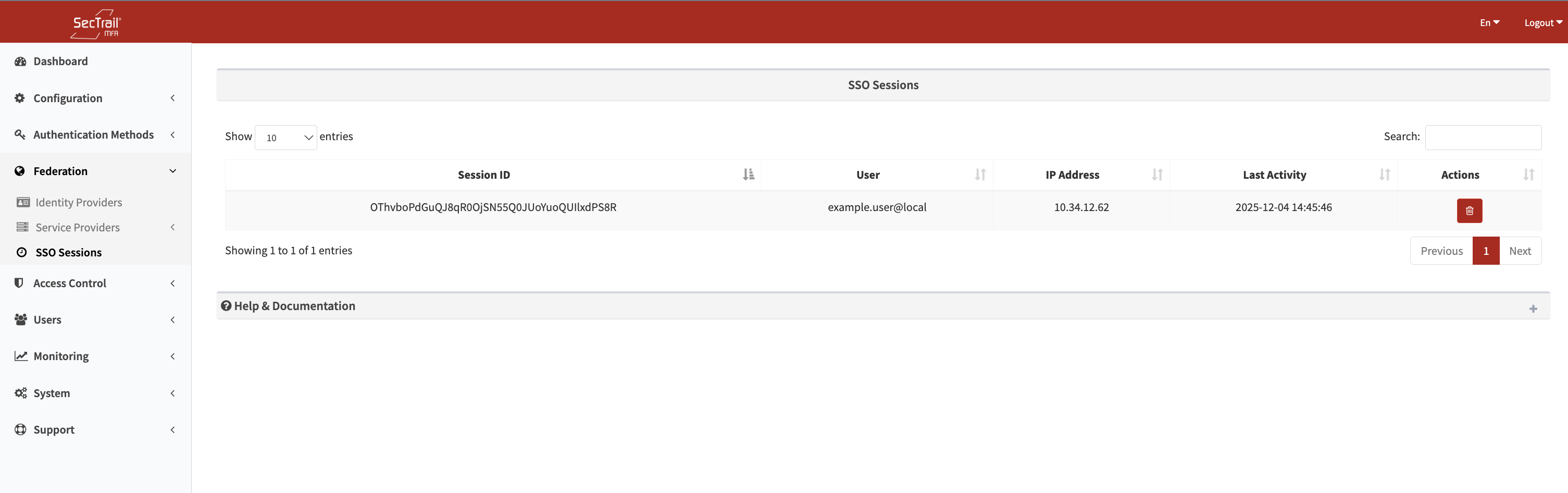

SSO Oturumları

Bu sayfada aktif Tek Oturum Açma (SSO) oturumları gösterilir. Kullanıcı bir tarayıcıdan giriş yaptığında oturum oluşturulur.

SSO Nasıl Çalışır

Oturum Oluşturma:

- Kullanıcı bir tarayıcıdan bir uygulamaya (örn. F5) giriş yapar

- SecTrail MFA kullanıcıyı doğrular (MFA challenge)

- Başarılı doğrulama sonrası SSO oturumu oluşturulur

- Tarayıcıda güvenli cookie saklanır

Tek Oturum Açma:

- Aynı oturum üzerinden başka bir uygulamaya (örn. Ivanti) erişirken tekrar doğrulama gerekmez

- SecTrail MFA, mevcut SSO oturumunu kullanır

- Kullanıcı doğrudan uygulamaya erişir

Tarayıcı Bazlı Oturumlar:

- Her tarayıcı kendi oturumunu oluşturur

- Farklı tarayıcılar için ayrı giriş gerekir

- Cookie'ler tarayıcıya özgüdür

SSO Oturum Örneği

Aktif SSO Oturumları - Oturum ID, kullanıcı, IP, aktivite ve kullanılan uygulamalar

Senaryo:

- Kullanıcı Chrome tarayıcısından F5 VPN'e giriş yapar

- LDAP + Soft OTP ile kimlik doğrulaması yapar

- SSO oturumu Chrome için oluşturulur

- Sonra aynı Chrome oturumundan Ivanti uygulamasına erişir

- ✅ Tekrar doğrulama gerekmez, otomatik giriş yapar

Farklı Tarayıcı:

- Aynı kullanıcı Firefox tarayıcısından Ivanti'ye erişmeye çalışır

- ❌ Firefox'ta SSO oturumu yok

- Kullanıcının yeniden giriş yapması ve doğrulama yapması gerekir

Oturum Bilgileri

SecTrail MFA oturum listesinde aşağıdaki bilgiler görüntülenir:

Oturum ID:

- Tarayıcı oturumunun benzersiz tanımlayıcısı

- Her oturum için unique ID

- Oturum takibi için kullanılır

Kullanıcı:

- Doğrulanmış kullanıcı adı

- Oturumu açan kullanıcı

- LDAP veya yerel kullanıcı

IP Adresi:

- Oturumun IP adresi

- Kullanıcının bağlandığı IP

- Güvenlik izleme için önemli

Son Aktivite:

- Son aktivite zamanı

- En son SSO kullanım zamanı

- Idle oturum tespiti için kullanılır

Oturum Sonlandırma

Yöneticiler, kullanıcıları yeniden doğrulama yapmaya zorlamak için oturumları silebilir.

Ne Zaman Kullanılır:

- Kullanıcı hesabı tehlikeye girdiğinde

- Erişimi hemen iptal etmek gerektiğinde

- Kullanıcı cihazı kaybolduğunda veya çalındığında

- Şüpheli aktivite tespit edildiğinde

- Kullanıcı ayrıldığında (offboarding)

Oturum Silme:

- Oturum listesinde ilgili oturumu bulun

- "Sil" butonuna tıklayın

- Onay verin

- Oturum anında sonlanır

Sonuç:

- Kullanıcı sadece o tarayıcıdan çıkış yapmaya zorlanır

- Diğer tarayıcılardaki oturumlar etkilenmez

- Kullanıcı yeniden giriş yapıp doğrulama yapmalıdır

Bir oturumu silmek, kullanıcıyı sadece o tarayıcıdan çıkış yapmaya zorlar. Kullanıcının diğer tarayıcılardaki aktif oturumları devam eder.

Toplu Oturum Yönetimi

Kullanıcının Tüm Oturumlarını Sonlandırma:

- Kullanıcı bazlı filtreleme yapın

- Kullanıcının tüm oturumlarını seçin

- Toplu silme işlemi yapın

- Tüm tarayıcılardan çıkış yapar

Zamanaşımına Uğramış Oturumlar:

- Belirli süre inaktif oturumlar otomatik sonlanır

- Varsayılan: 8 saat idle timeout

- Yapılandırılabilir süre

- Güvenlik için önerilir

SP-Initiated Akışı

Kullanıcı SP'ye Erişir

- Kullanıcı uygulamaya (örn. Office 365) giriş yapmaya çalışır

- SP, kullanıcının doğrulanmamış olduğunu tespit eder

SP SAML Request Oluşturur

- SP, SAML AuthnRequest oluşturur

- Request, SecTrail MFA IdP'ye gönderilir (Redirect veya POST)

IdP Kimlik Doğrulama

- SecTrail MFA kullanıcıyı MFA ile doğrular

- LDAP + Soft OTP veya başka bir kombinasyon

- SSO oturumu varsa doğrudan adım 4'e geçer

SAML Assertion Oluşturma

- SecTrail MFA signed SAML assertion oluşturur

- Assertion, kullanıcı bilgileri ve attribute'ları içerir

- Private key ile imzalanır

SP'ye Gönderim

- Assertion SP'nin ACS URL'ine gönderilir

- HTTP-POST binding ile

Oturum Açma

- SP assertion'ı doğrular (imza kontrolü)

- Kullanıcı bilgilerini alır

- Uygulama oturumu açar

IdP-Initiated Flow

Kullanıcı IdP'ye Giriş Yapar

- Kullanıcı SecTrail MFA web paneline giriş yapar

- MFA ile kimlik doğrulaması yapar

Uygulama Seçimi

- Kullanıcı SSO ile erişmek istediği uygulamayı seçer

- Kullanılabilir SP'ler listesinden seçim

SAML Assertion Oluşturma

- SecTrail MFA assertion oluşturur

- Kullanıcı bilgileri ve attribute'lar eklenir

SP'ye Yönlendirme

- Kullanıcı assertion ile SP'ye yönlendirilir

- Assertion POST edilir veya URL parametresi olarak gönderilir

Otomatik Giriş

- SP assertion'ı doğrular

- Kullanıcı otomatik olarak uygulamaya giriş yapar

- MFA challenge gerekmez

Single Logout (SLO)

SLO Yapılandırması

Global Logout:

- Bir uygulamadan çıkış yapınca tüm SSO oturumları sonlanır

- IdP ve SP'ler arası koordineli çıkış

- SLO request ve response döngüsü

- Tüm uygulamalardan otomatik çıkış

SLO Akışları

SP-Initiated SLO:

- Kullanıcı SP'den çıkış yapar (örn. Office 365'ten logout)

- SP, IdP'ye SLO request gönderir

- IdP tüm aktif SP oturumlarına SLO request gönderir

- Her SP oturumu sonlandırır ve response döner

- IdP kendi oturumunu sonlandırır

- Kullanıcı çıkış onay sayfasına yönlendirilir

IdP-Initiated SLO:

- Kullanıcı IdP'den çıkış yapar (SecTrail MFA'dan logout)

- IdP tüm aktif SP'lere SLO request gönderir

- SP'ler oturumları sonlandırır

- SP'ler SLO response döner

- IdP oturumu sonlandırır

- Kullanıcı çıkış sayfasına yönlendirilir

SLO Best Practices

✅ SLO URL Yapılandırması: Hem IdP hem SP'de SLO URL yapılandırın

✅ Binding Seçimi: SLO için HTTP-Redirect kullanın (daha hafif)

✅ Süre Ayarları: SLO isteği için süre yapılandırın

✅ Yedek Plan: Bazı SP'ler SLO desteklemeyebilir, manuel logout gerekir

Güvenlik ve En İyi Uygulamalar

SAML Assertion Güvenliği

✅ Assertion İmzalama: Tüm assertion'lar dijital olarak imzalanmalı

✅ Assertion Şifreleme: Hassas bilgiler için encryption kullanın

✅ Sertifika Yönetimi: Sertifikaları düzenli olarak yenileyin (10 yıllık geçerlilik)

✅ Replay Attack Koruması: Assertion ID ve timestamp kontrolü yapın

✅ Audience Restriction: Assertion'ın doğru SP'ye gittiğinden emin olun

Metadata Yönetimi

✅ Metadata Güncelleme: Sertifika değişikliklerinde metadata'yı hemen güncelleyin

✅ Metadata Yedekleme: IdP ve SP metadata'larını güvenli yedekleyin

✅ Metadata Doğrulama: Import edilen metadata'yı dikkatle kontrol edin

✅ Metadata URL: Mümkünse metadata URL kullanın (otomatik güncelleme)