Sertifika Oluşturma

Bu kılavuz, SecTrail CM üzerinden farklı tiplerde sertifika oluşturma işlemlerini adım adım anlatır. SecTrail CM, kendi Certificate Authority (CA) altyapınızı yönetmenizi ve çeşitli amaçlar için sertifika imzalamanızı sağlar.

Sertifika oluşturma özelliği ile Root CA, Intermediate CA, Self-Signed, CSR ve harici CA ile imzalama işlemlerini gerçekleştirebilirsiniz. Her sertifika tipi farklı kullanım senaryoları için optimize edilmiştir.

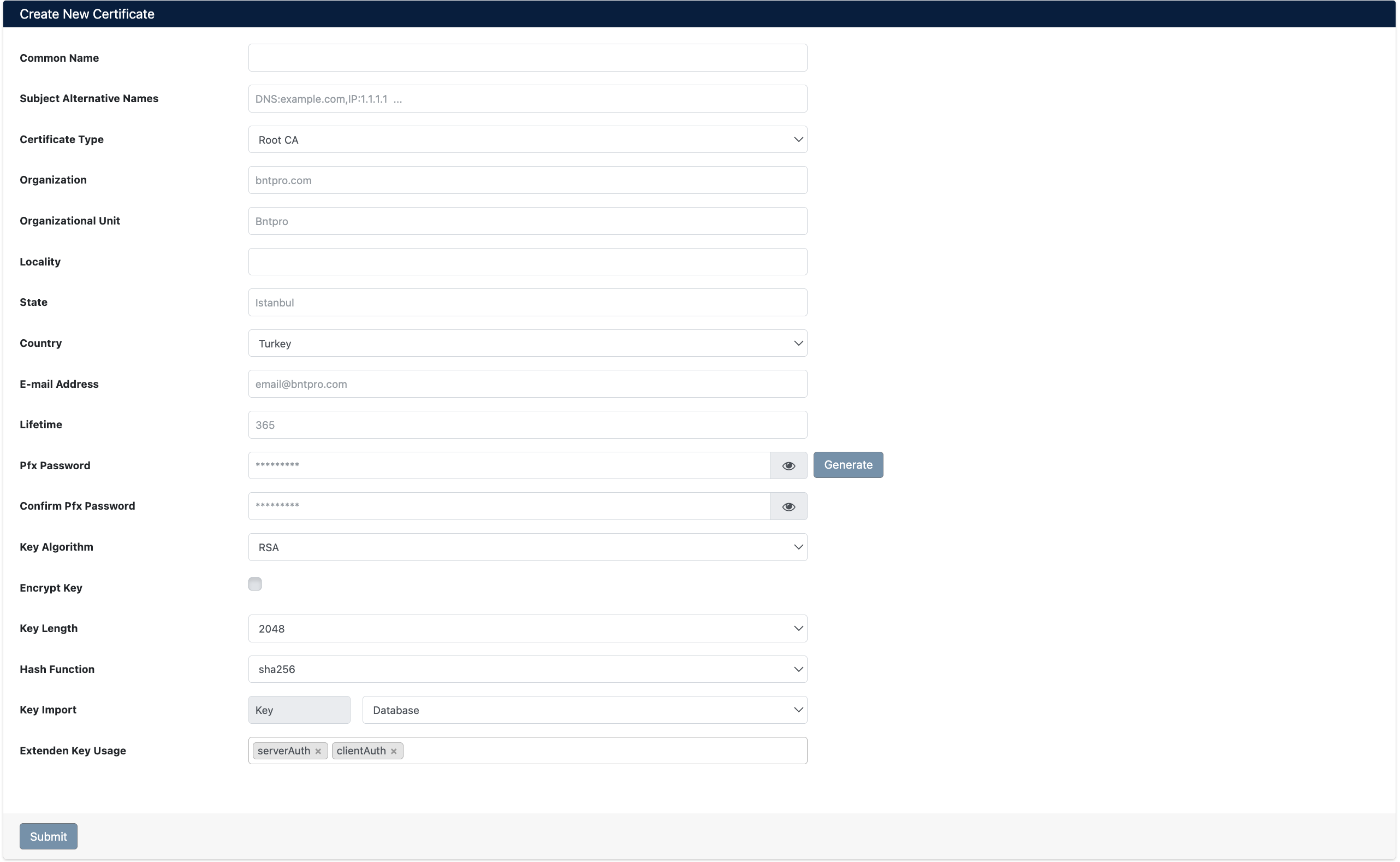

Sertifika Oluşturma Ekranı

Yeni bir sertifika oluşturmak için SecTrail CM'de yerleşik sertifika yöneticisini kullanabilirsiniz.

Sertifika oluşturmak için: Inventory → Create Certificate menüsüne gidin.

Sertifika Oluşturma Formu

Sertifika Tipleri

SecTrail CM, farklı kullanım senaryoları için aşağıdaki sertifika tiplerini destekler:

Sertifika Tip Seçenekleri

| Sertifika Tipi | Açıklama | Kullanım Amacı |

|---|---|---|

| Root CA | Kök sertifika otoritesi | CA altyapınızın en üst seviyesi, diğer tüm sertifikaları imzalar |

| Intermediate CA | Ara sertifika otoritesi | Root CA'dan imzalanır, son kullanıcı sertifikalarını imzalar |

| Self-Signed | Kendi kendine imzalı sertifika | Test ortamları, dahili uygulamalar, development için |

| Sign With Local CA | Yerel CA ile imzalama | SecTrail CM'deki mevcut CA ile yeni sertifika imzalama |

| CSR | Certificate Signing Request | Harici CA'lardan imzalanmak üzere sertifika talebi oluşturma |

| External CA | Harici CA ile imzalama | ADCS, GlobalSign, DigiCert, Hashicorp Vault gibi entegre CA'lar ile imzalama |

Sertifika Parametreleri

Sertifika oluştururken aşağıdaki parametreleri yapılandırabilirsiniz:

Temel Bilgiler

| Alan | Zorunluluk | Açıklama | Örnek |

|---|---|---|---|

| Common Name | ✅ Zorunlu | Sertifikanın ana alan adı (FQDN) | example.com, *.example.com |

| Subject Alternative Names | ⚪ Opsiyonel | Ek alan adları ve IP adresleri | DNS:example.com,IP:1.1.1.1 |

| Certificate Type | ✅ Zorunlu | Sertifika tipi seçimi | Root CA, Intermediate CA, vb. |

| Organization | ⚪ Opsiyonel | Organizasyon adı | bntpro.com |

| Organizational Unit | ⚪ Opsiyonel | Departman veya birim | IT Department, Engineering |

| Locality | ⚪ Opsiyonel | Şehir | Istanbul, Ankara |

| State | ⚪ Opsiyonel | Eyalet veya il | Istanbul, California |

| Country | ⚪ Opsiyonel | Ülke kodu (2 karakter) | TR, US |

| E-mail Address | ⚪ Opsiyonel | İletişim e-posta adresi | admin@example.com |

- Common Name ve Certificate Type zorunlu alanlardır

- Diğer tüm alanlar opsiyoneldir ancak profesyonel sertifikalar için doldurulması önerilir

- Public CA'lardan (DigiCert, GlobalSign vb.) sertifika alırken Organization, Country gibi alanlar zorunlu olabilir

SAN alanında birden fazla alan adı ve IP adresi tanımlayabilirsiniz. Format:

DNS:example.com- Alan adı içinIP:192.168.1.1- IP adresi için- Birden fazla değeri virgülle ayırın:

DNS:example.com,DNS:www.example.com,IP:1.1.1.1

Güvenlik Parametreleri

| Alan | Açıklama | Önerilen Değer |

|---|---|---|

| Lifetime | Sertifika geçerlilik süresi (gün) | 365, 730, 825 |

| Pfx Password | Private key koruma parolası | Güçlü ve karmaşık parola |

| Confirm Pfx Password | Parola doğrulama | Aynı parola |

| Key Algorithm | Anahtar algoritması | RSA, ECDSA |

| Key Length | Anahtar uzunluğu (bit) | 2048, 4096 |

| Hash Function | Hash algoritması | sha256, sha384, sha512 |

| Encrypt Key | Private key şifrelemesi | Aktif (önerilir) |

Anahtar Yönetimi

| Alan | Açıklama | Seçenekler |

|---|---|---|

| Key Import | Anahtarın nerede saklanacağı | • Key: Sertifika ile birlikte • Database: SecTrail CM veritabanında • HSM: Hardware Security Module • BeyondTrust: BeyondTrust Password Safe |

| Extended Key Usage | Sertifikanın kullanım alanları | serverAuth, clientAuth, codeSigning, emailProtection |

SecTrail CM, private key'leri güvenli bir şekilde saklamak için birden fazla seçenek sunar:

- Key: Private key sertifika ile birlikte saklanır (varsayılan)

- Database: Şifreli olarak SecTrail CM veritabanında saklanır

- HSM (Hardware Security Module): Donanım güvenlik modülünde saklanır (en güvenli, kurumsal ortamlar için önerilir)

- BeyondTrust Password Safe: BeyondTrust entegrasyonu ile merkezi password vault'ta saklanır

HSM ve BeyondTrust entegrasyonlarının yapılandırılması için Entegrasyonlar sayfasını inceleyin.

Extended Key Usage (EKU) Değerleri

Sertifikanın hangi amaçlarla kullanılabileceğini belirler:

| EKU Değeri | Açıklama | Kullanım Durumu |

|---|---|---|

| serverAuth | Sunucu kimlik doğrulama | Web sunucuları (HTTPS), TLS/SSL |

| clientAuth | İstemci kimlik doğrulama | VPN, mutual TLS, kullanıcı sertifikaları |

| codeSigning | Kod imzalama | Yazılım, uygulama imzalama |

| emailProtection | E-posta koruma | S/MIME, e-posta şifreleme |

| timeStamping | Zaman damgalama | Belge ve işlem zaman damgası |

| ocspSigning | OCSP yanıt imzalama | OCSP responder sertifikaları |

Sertifika Tipleri ve Oluşturma Adımları

1. Root CA Oluşturma

Root CA, kendi PKI altyapınızın temelini oluşturur. Tüm diğer sertifikaları imzalamak için kullanılır.

- Yeni bir PKI altyapısı kurarken

- Kendi iç sertifika otoritenizi oluştururken

- Tüm organizasyon sertifikalarını merkezi yönetmek isterken

Adımlar

- Certificate Type alanından

Root CAseçin - Temel bilgileri doldurun:

- Common Name: CA adı (örn:

MyCompany Root CA) - Organization: Şirket adı

- Country: Ülke kodu

- Common Name: CA adı (örn:

- Güvenlik parametrelerini ayarlayın:

- Lifetime: 3650 gün (10 yıl - Root CA'lar uzun ömürlüdür)

- Key Length: 4096 bit (maksimum güvenlik)

- Hash Function: sha256 veya sha384

- Pfx Password belirleyin ve onaylayın

- Extended Key Usage alanını boş bırakın (Root CA tüm amaçlar için kullanılır)

- Submit butonuna tıklayın

Root CA private key'i son derece kritiktir. Bu anahtarı kaybederseniz veya çaldırırsanız, tüm PKI altyapınız tehlikeye girer. Mutlaka:

- Güçlü bir parola kullanın

- Yedeğini şifreli olarak alın

- Erişimi sınırlı tutun

2. Intermediate CA Oluşturma

Intermediate CA, Root CA ile son kullanıcı sertifikaları arasında köprü görevi görür.

- Root CA'yı korumak için (Root CA çevrimdışı tutulabilir)

- Farklı departmanlar veya bölgeler için ayrı CA'lar oluştururken

- İyi bir güvenlik pratiği olarak (önerilir)

Adımlar

- Certificate Type alanından

Intermediate CAseçin - Temel bilgileri doldurun:

- Common Name:

MyCompany Intermediate CA - Organization, Country gibi alanları doldurun

- Common Name:

- Güvenlik parametrelerini ayarlayın:

- Lifetime: 1825 gün (5 yıl)

- Key Length: 2048 veya 4096 bit

- Hash Function: sha256

- Root CA ile imzalatma: Sistemdeki mevcut Root CA otomatik olarak bu Intermediate CA'yı imzalayacaktır

- Pfx Password belirleyin

- Submit butonuna tıklayın

Günlük sertifika imzalama işlemleri için Intermediate CA kullanın, Root CA'yı çevrimdışı ve güvenli bir yerde saklayın.

3. Self-Signed Sertifika Oluşturma

Kendi kendine imzalı sertifikalar, hızlı test ve geliştirme ortamları için idealdir.

- Development ve test ortamları için

- İç ağdaki uygulamalar için

- Proof-of-concept çalışmaları için

- Hızlı prototipleme için

Adımlar

- Certificate Type alanından

Self-Signedseçin - Temel bilgileri doldurun:

- Common Name:

dev.example.comveya*.dev.example.com(wildcard) - Subject Alternative Names:

DNS:dev.example.com,DNS:*.dev.example.com

- Common Name:

- Güvenlik parametrelerini ayarlayın:

- Lifetime: 365 gün

- Key Length: 2048 bit (test için yeterli)

- Hash Function: sha256

- Extended Key Usage:

serverAuth(web sunucuları için) - Pfx Password belirleyin

- Submit butonuna tıklayın

Self-signed sertifikalar tarayıcılar tarafından güvenilmez olarak işaretlenir. Production ortamlarında kullanmayın.

4. Sign With Local CA (Yerel CA ile İmzalama)

SecTrail CM'de mevcut CA'larınızı kullanarak yeni sertifikalar oluşturun.

- Production sunucuları için sertifika oluştururken

- Güvenilen CA'nız ile sertifika imzalarken

- Kurumsal standartlara uygun sertifikalar üretirken

Adımlar

- Certificate Type alanından

Sign With Local CAseçin - İmzalayacak CA'yı seçin: Sistemde kayıtlı CA'lardan birini seçin

- Temel bilgileri doldurun:

- Common Name:

web.example.com - Subject Alternative Names: İhtiyaç duyulan tüm domain'leri ekleyin

- Common Name:

- Güvenlik parametrelerini ayarlayın:

- Lifetime: 365 veya 825 gün (public trust gereksinimlerine göre)

- Key Length: 2048 bit

- Hash Function: sha256

- Extended Key Usage:

- Web sunucuları için:

serverAuth - VPN için:

serverAuth,clientAuth

- Web sunucuları için:

- Pfx Password belirleyin

- Submit butonuna tıklayın

5. CSR (Certificate Signing Request) Oluşturma

Harici bir CA'dan (Let's Encrypt, DigiCert, GlobalSign vb.) sertifika almak için CSR oluşturun.

- Public sertifika satın alırken

- Üçüncü parti CA hizmetleri kullanırken

- Organizasyonunuzun harici CA anlaşması varsa

Adımlar

- Certificate Type alanından

CSRseçin - Temel bilgileri dikkatli doldurun:

- Common Name: Sertifika talep edeceğiniz domain

- Organization: CA tarafından doğrulanacak şirket adı

- Organizational Unit, Locality, State, Country: Doğrulama için gerekli

- E-mail Address: İletişim e-postası

- Güvenlik parametrelerini ayarlayın:

- Key Length: 2048 bit (çoğu CA tarafından kabul edilir)

- Hash Function: sha256

- Pfx Password belirleyin (private key koruma için)

- Submit butonuna tıklayın

- Oluşan CSR'yi indirin ve CA'ya gönderin

- SecTrail CM'den CSR'yi indirin

- CA sağlayıcınızın web sitesine gidin

- CSR'yi yükleyin veya yapıştırın

- Domain doğrulama sürecini tamamlayın

- CA'dan imzalı sertifikayı alın

- Sertifikayı SecTrail CM'e içe aktarın (İçe Aktarma)

6. External CA (Harici CA ile İmzalama)

SecTrail CM'e entegre edilmiş harici CA sistemleri ile doğrudan sertifika imzalayın.

- Microsoft ADCS (Active Directory Certificate Services) entegrasyonu varsa

- GlobalSign, DigiCert gibi kurumsal CA anlaşmaları varsa

- Hashicorp Vault PKI kullanıyorsanız

- Otomatik sertifika yönetimi istiyorsanız

Desteklenen Harici CA'lar

SecTrail CM aşağıdaki harici CA entegrasyonlarını destekler:

| CA Sağlayıcısı | Açıklama | Kullanım |

|---|---|---|

| ADCS | Microsoft Active Directory Certificate Services | Windows ortamları, kurumsal PKI |

| GlobalSign | GlobalSign HVCA (Managed PKI) | Kurumsal, yüksek hacimli sertifika yönetimi |

| DigiCert | DigiCert CertCentral API | Public SSL/TLS sertifikaları |

| Hashicorp Vault | Vault PKI Secrets Engine | Cloud-native, dinamik sertifika yönetimi |

Harici CA ile sertifika imzalamadan önce ilgili CA entegrasyonunu yapılandırmanız gerekir.

Entegrasyon Kurulumu için:

- Settings → Integrations → CA Integrations bölümüne gidin

- Kullanmak istediğiniz CA'yı seçin (ADCS, GlobalSign, DigiCert, Hashicorp Vault)

- API bilgilerini ve bağlantı ayarlarını yapılandırın

- Bağlantıyı test edin

📚 Detaylı kurulum talimatları için Entegrasyonlar sayfasını inceleyin.

ADCS ile İmzalama Adımları

- Certificate Type:

External CAseçin - External CA Dropdown'dan:

ADCSseçin - ADCS Yapılandırması:

- CA Server: ADCS sunucu adresi

- Certificate Template: Kullanılacak template adı

- Credentials: Yetki bilgileri

- Sertifika bilgilerini doldurun (Common Name, SAN, vb.)

- Submit butonuna tıklayın

GlobalSign ile İmzalama Adımları

- Certificate Type:

External CAseçin - External CA Dropdown'dan:

GlobalSignseçin - GlobalSign Yapılandırması:

- API Key: GlobalSign HVCA API key

- API Secret: API secret key

- Profile: Sertifika profili

- Sertifika bilgilerini doldurun

- Submit butonuna tıklayın

DigiCert ile İmzalama Adımları

- Certificate Type:

External CAseçin - External CA Dropdown'dan:

DigiCertseçin - DigiCert Yapılandırması:

- API Key: DigiCert CertCentral API key

- Organization ID: DigiCert'teki org ID

- Certificate Type: OV, EV, DV seçimi

- Sertifika bilgilerini doldurun

- Submit butonuna tıklayın

Hashicorp Vault ile İmzalama Adımları

- Certificate Type:

External CAseçin - External CA Dropdown'dan:

Hashicorp Vaultseçin - Vault Yapılandırması:

- Vault Address: Vault sunucu adresi

- PKI Path: PKI secrets engine path

- Token: Vault authentication token

- Role: Vault PKI role adı

- Sertifika bilgilerini doldurun

- Submit butonuna tıklayın

Sertifika Oluşturma Sonrası İşlemler

Sertifika başarıyla oluşturulduktan sonra otomatik olarak envantere eklenir ve çeşitli işlemler yapabilirsiniz.

Oluşturduğunuz her sertifika otomatik olarak Inventory → Certificate List sayfasındaki envanter listesine eklenir. Buradan tüm sertifikalarınızı görüntüleyebilir, yönetebilir ve takip edebilirsiniz. Envanter listesi hakkında detaylı bilgi için Envanter Yönetimi sayfasını inceleyin.

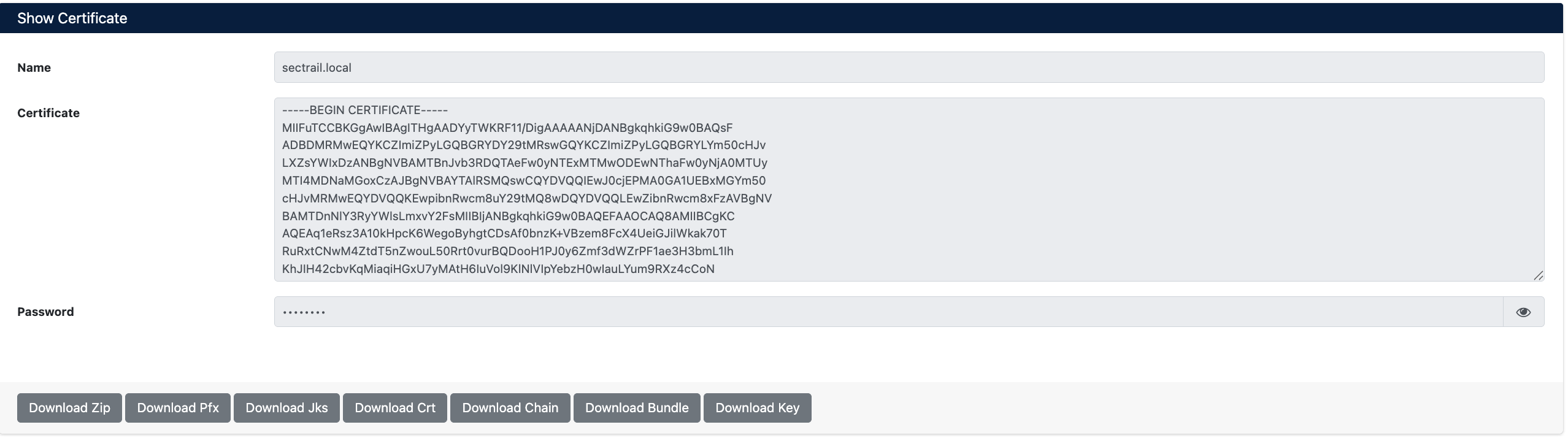

Sertifika Görüntüleme ve İndirme

Sertifika oluşturulduktan hemen sonra Show Certificate ekranı açılır ve sertifika bilgilerini görüntüleyebilirsiniz:

Sertifika Detayları ve İndirme Seçenekleri

Görüntülenen Bilgiler

| Alan | Açıklama |

|---|---|

| Name | Sertifikanın Common Name (CN) değeri (örn: sectrail.local) |

| Certificate | Sertifikanın PEM formatındaki tam içeriği (-----BEGIN CERTIFICATE----- ile başlar) |

| Password | Sertifika private key parolası (güvenlik için gizli gösterilir, göz ikonuna tıklayarak görüntülenebilir) |

Sertifikayı İndirme

Sertifika oluşturulduktan sonra ekranda bulunan indirme butonları ile farklı formatlarda indirebilirsiniz:

- Download Zip - Tüm dosyaları (cert, key, chain, pfx, der, jks, bundle) içeren arşiv

- Download Pfx - Windows IIS ve Exchange için PFX/P12 formatı

- Download Jks - Java/Tomcat için Java KeyStore formatı

- Download Crt - Sadece sertifika dosyası (public key)

- Download Chain - CA zinciri dosyaları

- Download Bundle - Tam sertifika zinciri (cert + intermediate + root)

- Download Key - Sadece private key

İndirilen sertifikaları kullanmak için belirlediğiniz Pfx Password değerine ihtiyacınız olacaktır.

Envanter Listesinden Erişim

Sertifika oluşturulduktan sonra Inventory → Certificate List sayfasından da erişebilir ve yönetebilirsiniz. Liste üzerinde sertifikalarınızı görüntüleyebilir, filtreleyebilir ve çeşitli işlemler yapabilirsiniz.

Sonraki Adımlar

Sertifikalarınızı oluşturduktan sonra:

- Envanter Yönetimi - Sertifikalarınızı listeleyin ve yönetin

- Yönetilen Sertifikalar - Otomatik yönetim ve takip

- TLS Alarm Yapılandırması - Expiry alarmlarını ayarlayın

Daha fazla bilgi veya destek için SecTrail CM dokümantasyonunu inceleyin veya destek ekibi ile iletişime geçin.